بدافزار SystemBC سرورهای آلوده VPS را به یک «مسیر پروکسی» تبدیل میکند.

اپراتورهای SystemBC proxy botnet در جستجوی VPSهای تجاری آسیبپذیر هستند و بهطور میانگین روزانه حدود ۱,۵۰۰ bot را حفظ میکنند که بهعنوان یک «بزرگراه» برای ترافیک مخرب عمل میکند.

سرورهای آلوده در سراسر جهان قرار دارند و حداقل دارای یک آسیبپذیری بحرانی unpatched هستند؛ برخی از آنها با دهها مشکل امنیتی مواجهاند.

SystemBC دستکم از سال ۲۰۱۹ فعال بوده و توسط بازیگران تهدید مختلف، از جمله چندین گروه ransomware، برای تحویل payload مورد استفاده قرار گرفته است. این بدافزار به مهاجمان امکان میدهد ترافیک مخرب را از طریق میزبان آلوده هدایت کرده و فعالیتهای command-and-control (C2) را پنهان کنند تا شناسایی دشوارتر شود.

مشتریان SystemBC

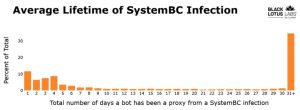

بهگفته پژوهشگران Black Lotus Labs وابسته به Lumen Technologies، شبکه پروکسی SystemBC بر پایه حجم بالا ساخته شده و توجه چندانی به پنهانکاری ندارد. این شبکه، سایر شبکههای مجرمانه پروکسی را نیز تغذیه کرده و «طول عمر آلودگی بسیار طولانی» دارد.

بر اساس یافتههای پژوهشگران، نه مشتریان و نه اپراتورهای SystemBC اهمیتی به حفظ low profile نمیدهند، چراکه آدرسهای IP مربوط به botها به هیچ شکل محافظت نمیشوند (برای مثال از طریق obfuscation یا rotation).

SystemBC بیش از ۸۰ سرور command-and-control (C2) دارد که مشتریان را به یک سرور پروکسی آلوده متصل کرده و سایر خدمات شبکههای پروکسی را تغذیه میکند.

یکی از سرویسهای مخرب با نام REM Proxy حدود ۸۰٪ از botهای SystemBC را مورد استفاده قرار میدهد و خدمات لایهبندیشدهای به مشتریان خود ارائه میدهد، بسته به کیفیت پروکسی مورد نیاز.

یک سرویس بزرگ web-scraping روسی نیز از مشتریان مهم SystemBC محسوب میشود. همچنین یک شبکه پروکسی مستقر در ویتنام با نام VN5Socks یا Shopsocks5 دیگر مشتری اصلی این شبکه است.

با این حال، پژوهشگران میگویند اپراتورهای SystemBC بیشترین استفاده را برای brute-force کردن اعتبارنامههای WordPress انجام میدهند؛ اعتبارنامههایی که احتمالاً به brokerها فروخته میشوند تا وبسایتها را با کد مخرب آلوده کنند.

هدفقرار دادن VPSهای آسیبپذیر

نزدیک به ۸۰٪ از شبکه روزانه ۱,۵۰۰ bot در SystemBC، شامل VPSهای آلوده از چندین «ارائهدهنده بزرگ تجاری» است.

بهگفته Black Lotus Labs، این موضوع امکان طول عمر آلودگی طولانیتر از حد میانگین را فراهم میکند، بهطوریکه نزدیک به ۴۰٪ از این سیستمها بیش از یک ماه در وضعیت آلوده باقی میمانند.

تمام سرورهای آلوده دارای چندین آسیبپذیری «easy-to-exploit» هستند؛ بهطور میانگین حدود ۲۰ مشکل امنیتی unpatched و دستکم یک آسیبپذیری در سطح critical-severity.

پژوهشگران همچنین یک سیستم در Alabama شناسایی کردند که بر اساس دادههای پلتفرم و موتور جستجوی اطلاعات اینترنتی Censys، دارای ۱۶۱ آسیبپذیری امنیتی بوده است.

با آلودهسازی سیستمهای VPS، بدافزار SystemBC ترافیک حجیم و پایدار را برای مشتریان خود فراهم میکند؛ چیزی که در شبکههای پروکسی residential مبتنی بر دستگاههای SOHO امکانپذیر نیست.

پژوهشگران با اجرای بدافزار SystemBC در یک محیط شبیهسازیشده مشاهده کردند که «یک آدرس IP خاص در مدت تنها ۲۴ ساعت بیش از ۱۶ گیگابایت داده پروکسی تولید کرده است».

به گفته پژوهشگران Black Lotus Labs در گزارشی که با BleepingComputer به اشتراک گذاشته شد، «این حجم داده یک مرتبه بزرگی بیشتر از چیزی است که معمولاً در شبکههای پروکسی رایج مشاهده میشود».

بر اساس IP telemetry جهانی این شرکت، یک آدرس با شناسه ۱۰۴٫۲۵۰٫۱۶۴[.]۲۱۴ در مرکز فعالیت جذب قربانی قرار دارد و همچنین میزبان هر ۱۸۰ نمونه بدافزار SystemBC است.

طبق تحلیل پژوهشگران، یک سرور تازه آلوده یک shell script دانلود میکند که شامل توضیحات به زبان روسی است و bot را هدایت میکند تا همه نمونههای SystemBC را بهطور همزمان اجرا کند.

این شبکه پروکسی مدت طولانی است که فعال بوده و حتی در برابر عملیاتهای مجری قانون نیز مقاومت کرده است؛ از جمله عملیات Endgame که بدافزارهای dropper برای چندین botnet از جمله SystemBC را هدف قرار داده بود.

Black Lotus Labs یک تحلیل فنی دقیق از بدافزار پروکسی SystemBC به همراه indicators of compromise (IoCs) منتشر کرده است تا به سازمانها در شناسایی تلاشهای نفوذ یا مختلسازی فعالیت آن کمک کند.